پشت پرده حمله سایبری اخیر و قربانی شدن ۴۰۰۰ ایرانی

براساس یافتههای جدید یک پلتفرم استارتاپی امنیت مجازی، بهرهبرداری از نقص بلوک پیام سرور (SMB) ویندوز توسط گروههای هکری مختلف طی هفتههای اخیر، پیش از انتشار باجافزار «گریه» بوده است.

از زمانیکه گروه «کارگزاران سایه» آسیبپذیریها و ابزار نفوذ نرمافزار «روز صفر» متعلق به گروه Equation تیم نخبگان نفوذ آژانس امنیت ملی آمریکا را فاش کرد، گروههای نفوذ و همچنین هکرهای متعددی، هر یک به شیوه خود از این ابزارها و آسیبپذیریها بهرهبرداری کردهاند.

اطلاعاتی که کارگزاران سایه در ماه آوریل منتشر کردند، مخربترین دادههایی بوده که تاکنون توسط این گروه منتشر شده است؛ زیرا به بسیاری از ابزارهای نفوذ ویندوز رخنه میکنند که این امر شامل بهرهبرداری خطرناک از سرویس SMB ویندوز نیز میشود.

پس از شیوع باجافزار «گریه» یا همان wannaCry از هفته گذشته، محققان امنیتی پویشهای مختلفی را شناسایی کردهاند که از آسیبپذیریهای سرویس SMB ویندوز بهرهبرداری کرده است.

شناسه این آسیبپذیری (CVE-2017-0143) بوده و Eternalblue نام دارد که در اثر بهرهبرداری از آن، تاکنون صدها هزار رایانه در سراسر جهان آلوده شدهاند.

این مسئله ثابت شده است که اشخاص و گروههای نفوذ متفاوتی با اهداف و انگیزههای مختلف، از این آسیبپذیری بهرهبرداری کردهاند؛ همچنین آسیبپذیری مذکور هماکنون به چارچوب تست نفوذِ Metasploit اضافه شده است که محققان امنیتی و نفوذگران را قادر میسازد تا بهراحتی از آسیبپذیری بهرهبرداری کنند.

استارتاپ Secdo اخیرا با توجه به پلتفرم امنیت مجازی که توسه داده، متوجه شده که تقریباً از سه هفته قبلِ شیوع حملات عمومی باجافزار «گریه»، دو کمپین نفوذ مجزا از یک آسیبپذیری مشترک برای بهرهبرداری از ویندوز استفاده کردهاند.

بنابراین چندان تعجببرانگیز نخواهد بود اگر گفته شود گروههای نفوذ مختلف، نفوذگرهای حمایت شده از سوی دولت و نفوذگرهای کلاه خاکستری از این آسیبپذیری برای اهداف سازماندهی شده یا انگیزههای شخصی استفاده کردهاند.

دو کمپین کشف شده به کشورهای روسیه و چین نسبت داده شدهاند که در عمل بسیار پیچیدهتر و پیشرفتهتر از باجافزار «گریه» هستند؛ نفوذگران حرفهای از آسیبپذیری مذکور برای نصب درِ پشتی (backdoors) و بدافزار باتنت استفاده میکنند تا بتوانند اطلاعات حساس و گواهینامههای کاربران را به سرقت ببرند.

به گزارش محققان امنیتی این استارتاپ، این دو کمپین بسیار خطرناکتر از باجافزار «گریه» هستند زیرا حتی اگر جلوی باجافزار گریه را بگیرند و آسیبپذیری SMB ویندوز را ترمیم کنند، درِ پشتی کماکان ماندگار خواهد بود و میتواند در هر زمان که دستگاه روشن شود، اطلاعات مهم کاربر را خارج کند.

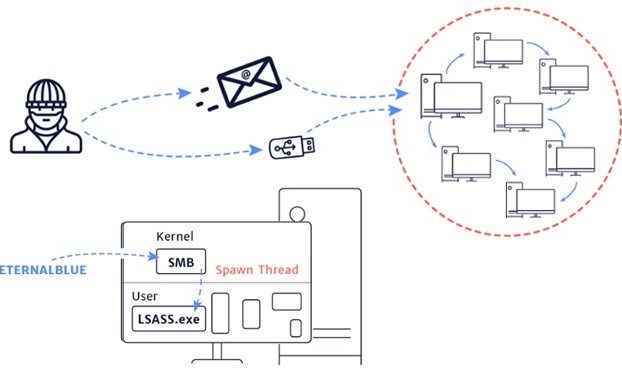

هر دو کمپین از جریان حمله مشابهی استفاده می کنند به این شکل که نفوذگران ابتدا از طریق بردارهای حمله مختلف، دستگاه هدف را به وسیله بدافزار تحت تأثیر قرار میدهند و سپس از آسیبپذیری مذکور بهرهبرداری کرده و سایر دستگاههای موجود در شبکه را تحت تأثیر قرار میدهند.

در نهایت هم کدهای مخرب در اپلیکیشنهای قانونی تزریق میکنند و در آینده به همراه درِ پشتی، برای ماندگار شدن بر روی دستگاه و سرقت اطلاعات مورد استفاده قرار میگیرند.

کمپین روسی: حملات سرقت گواهینامه

پلتفرم امنیت مجازی Secdo به این مسئله پی برده است که مهاجمان با استفاده از آسیبپذیری یاد شده، تهدیدات مخربی را در داخل فایل «lsass.exe» تزریق میکنند و پس از آلوده کردن آن، چندین ماژول مخرب دیگر دانلود میکنند و برای بازیابی گواهینامههای کاربر از روی مرورگر فایرفاکس، به پرونده SQLite DLL دسترسی پیدا میکنند.

در ادامه گواهینامههای سرقت شده برای مخفی کردن مکان سرور دستور و کنترل، از طریق شبکه رمزنگاری شده تور (Tor) به سمت همین سرور ارسال میشود.

پس از ارسال دادهها، باجافزار CRY128 در داخل حافظه شروع به فعالیت کرده و پروندهها را رمزنگاری میکند؛ این حمله در ماه آوریل انجام شده و از یک آدرس IP واقع در روسیه صورت گرفته است ولی با این حال نمیتوان گفت نفوذگران، روسی بودهاند.

کمپین چینی: نصب روتکیت و باتنت حمله ممانعت از سرویس توزیع شده

این کمپین نیز در اواخر ماه آوریل مشاهده شده است؛ روند این حمله نیز مشابه کمپین قبل است ولی به جای قرار گرفتن بار داده مخرب در داخل حافظه، بار داده اولیه به پورت 998 یک سرور دستور و کنترل واقع در چین متصل میشود و یک روتکیت درِ پشتی مبتنی بر Agony را بارگیری میکند که برای حفظ ماندگاری بر روی دستگاه مورد استفاده قرار میگیرد.

پس از نصب، بار داده یک بدافزار باتنت چینی را روی دستگاه قربانی نصب میکند که دارای قابلیت انجام حمله منع سرویس توزیع شده است.

از سایر نمونههای بهرهبرداری از آسیبپذیری ویندوز، میتوان به بدافزار و باتنتی به نام «Adylkuzz» اشاره کرد که به استخراج ارز مجازی میپردازد؛ این باتنت حداقل دو هفته قبل از ظاهر شدن باجافزار «گریه» فعال بوده است.

با این حال تمام این حملات و بهرهبرداریها برای ابتدای کار هستند؛ گروه نفوذ «کارگزاران سایه» قول داده است در ماه آینده آسیبپذیریها و ابزارهای بیشتری از آژانس امنیت ملی آمریکا منتشر خواهد کرد.

به گزارش تسنیم، حمله سایبری باجافزار wannacry به یک معضل جهانی تبدیل شده است؛ این ویروس از اواسط اردیبهشت ماه به صورت گسترده در فضای مجازی پخش شد و به ایران هم رسید و تا امروز نزدیک به چهار هزار نفر قربانی در کشور گرفته است.